WAF (Web Application Firewall) pour protéger son serveur WEB des attaques DoS et piratages - malekal.com

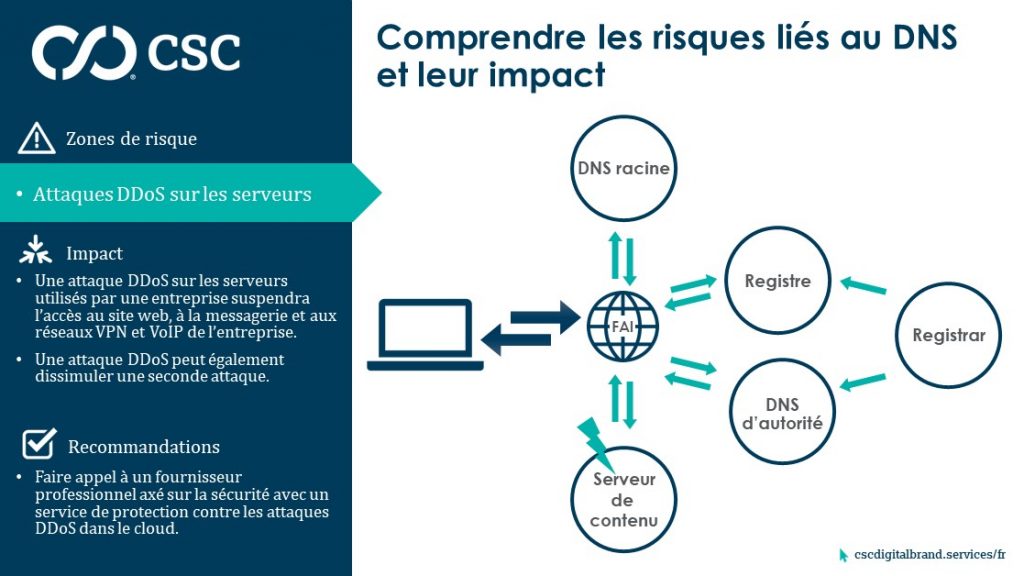

DNS : Une composante fondamentale trop souvent négligée, 3e Partie – Six vulnérabilités DNS supplémentaires qui rendent la sécurité essentielle – CSC